目次

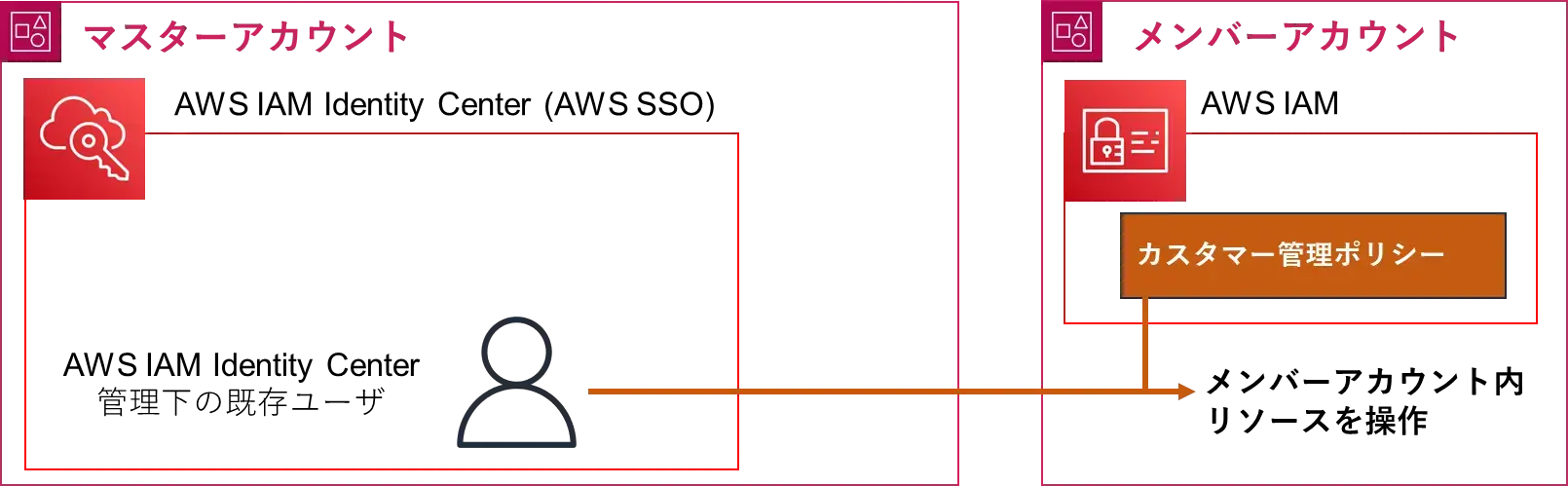

ハイブリッドクラウドコンサルティング部の榊原です。今回はマルチアカウント環境下で、IAM Identity Center(AWS SSO)で管理されたユーザに対し、メンバーアカウントに追加で権限を与える際の手順を解説します。前提として対象AWS環境はControl Towerを用いて管理しています。

実装内容

既存のIAM Identity Center管理下ユーザでメンバーアカウントを操作したい。

その際ユーザに付与される権限にカスタマー管理ポリシーで制限をかけたい。

実装手順

以下が手順です。各項目で順に解説していきます。

➀カスタマー管理ポリシーを作成

➁AWS IAM Identity Centerで許可セットを作成

➂許可セットをAWS IAM Identity Center管理下のユーザに割り当て

➃ユーザがメンバーアカウントに入れるか確認

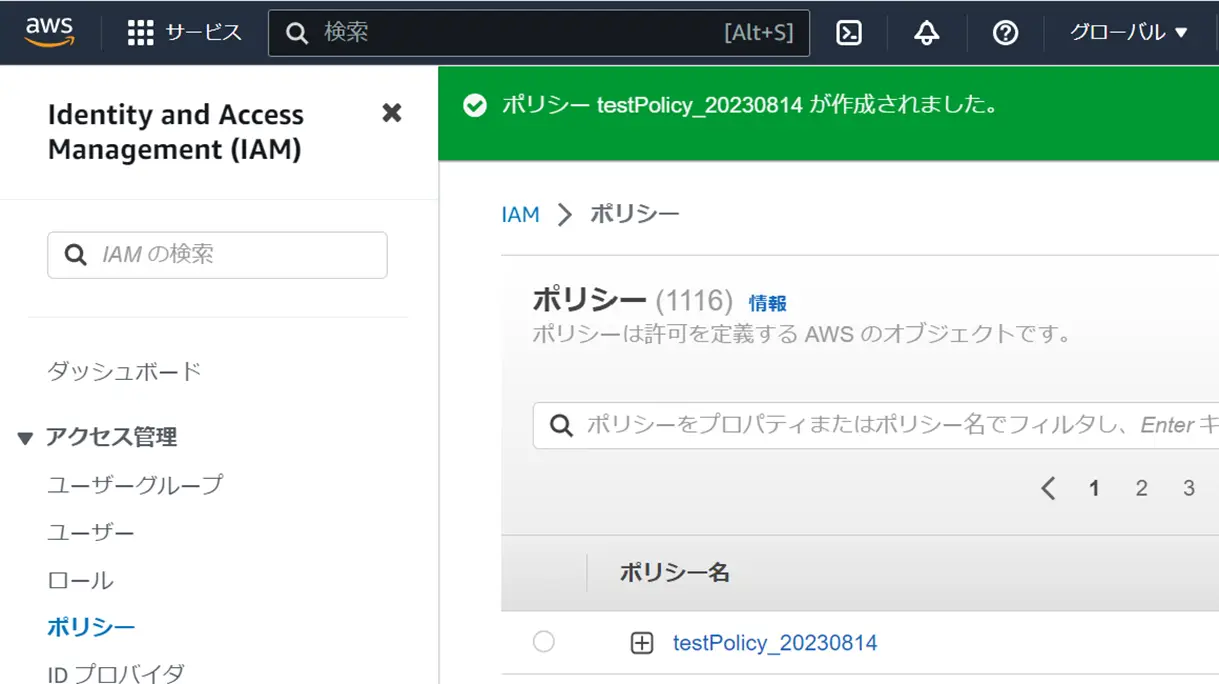

➀カスタマー管理ポリシーを作成

こちらの操作はメンバーアカウントで行います。

ユーザに与えたい権限(IAMポリシー)を作成します。内容はお好みで大丈夫です。ポリシー名は今回「testPolicy_20230814」としています。ポリシー名は後で使うのでメモしましょう。

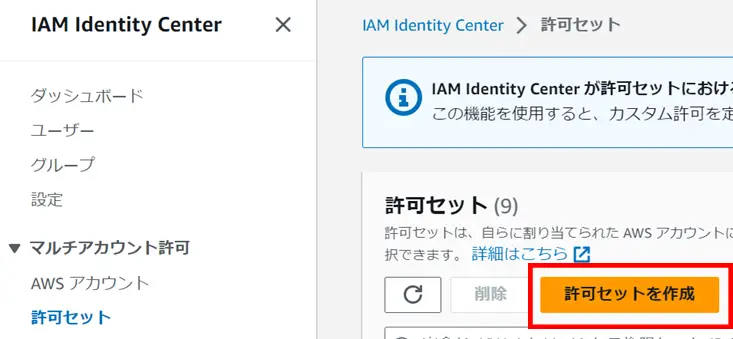

➁AWS IAM Identity Centerで許可セットを作成

こちらの操作はマスターアカウントで行います。

許可セット(permission sets)の説明については本記事では控えます。気になる方はこちらをご覧ください。IAM Identity Centerコンソール画面から「許可セットを作成」を選択します。

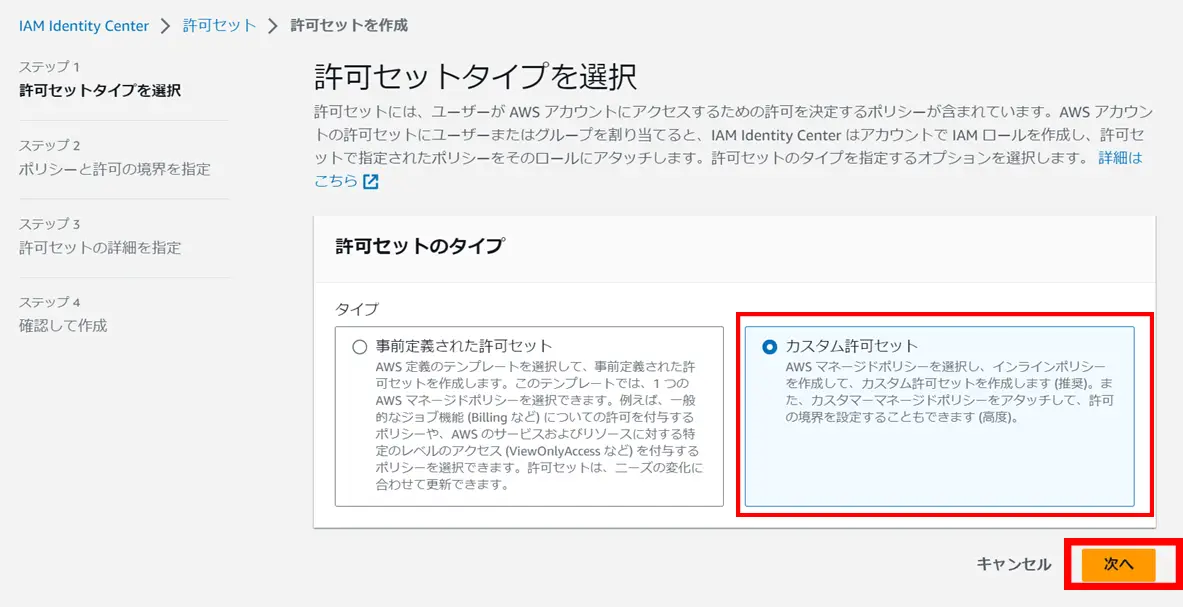

許可セットタイプは今回カスタマーマネージドポリシー想定なので、「カスタム許可セット」を選択します。

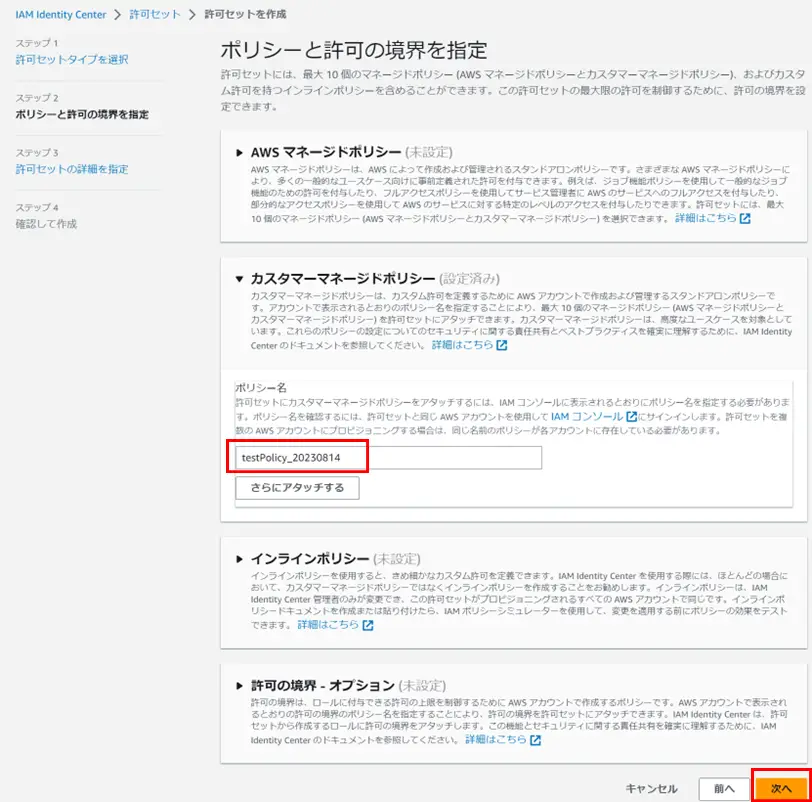

次の画面ではカスタマーマネージドポリシーを選択し、先ほどメンバーアカウントで作成したポリシー名を入力し、「次へ」を押します。内容に誤りがあると後工程でエラーを吐くのでご注意ください。

次の画面では許可セット名を入力します。これは後ほどIAM Identity Centerを使ってログインする際、この許可セット名が反映されます。なのである程度わかりやすいものがおすすめです。後の手順でも使うのでメモしましょう。完了したら「次へ」を押します。

次の画面で内容を確認して問題なければ「作成」を押します。

➂許可セットをAWS IAM Identity Center管理下のユーザに割り当て

こちらの操作はマスターアカウントで行います。

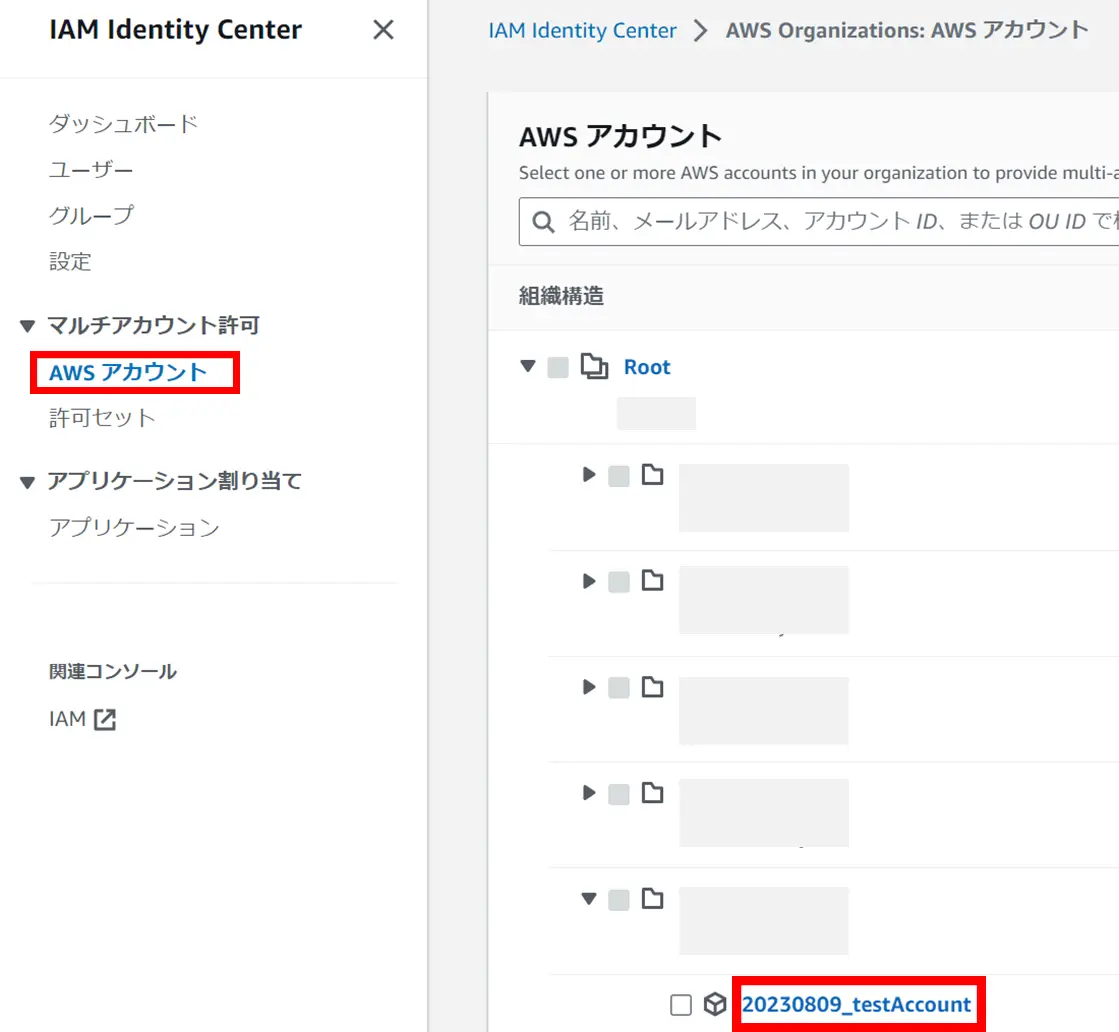

AM Identity Centerコンソール画面、サイドバーから「AWSアカウント」を選択し、対象のメンバーアカウントを選択します。

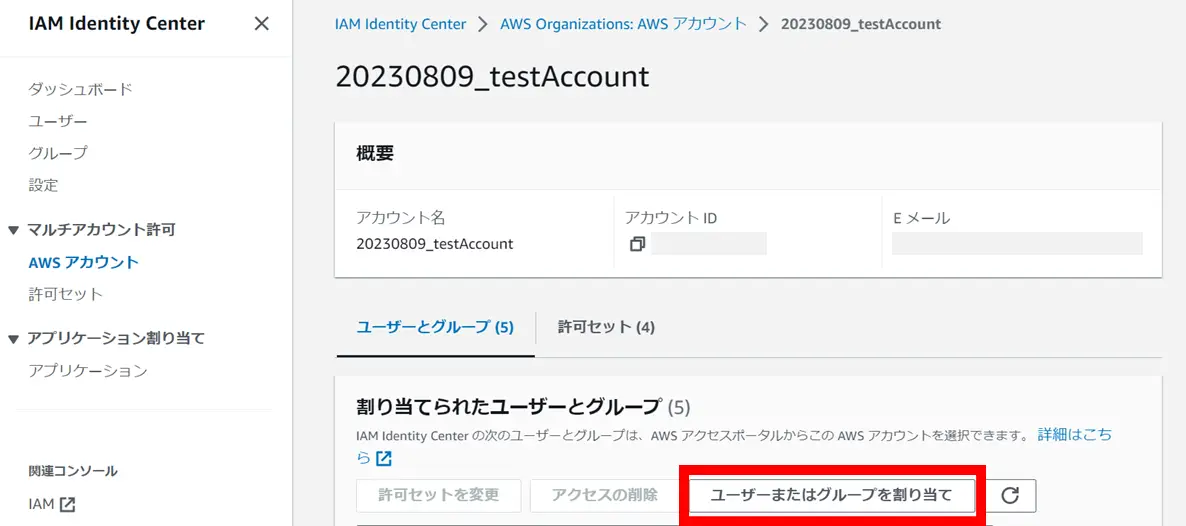

「ユーザーまたはグループを割り当て」を選択します。

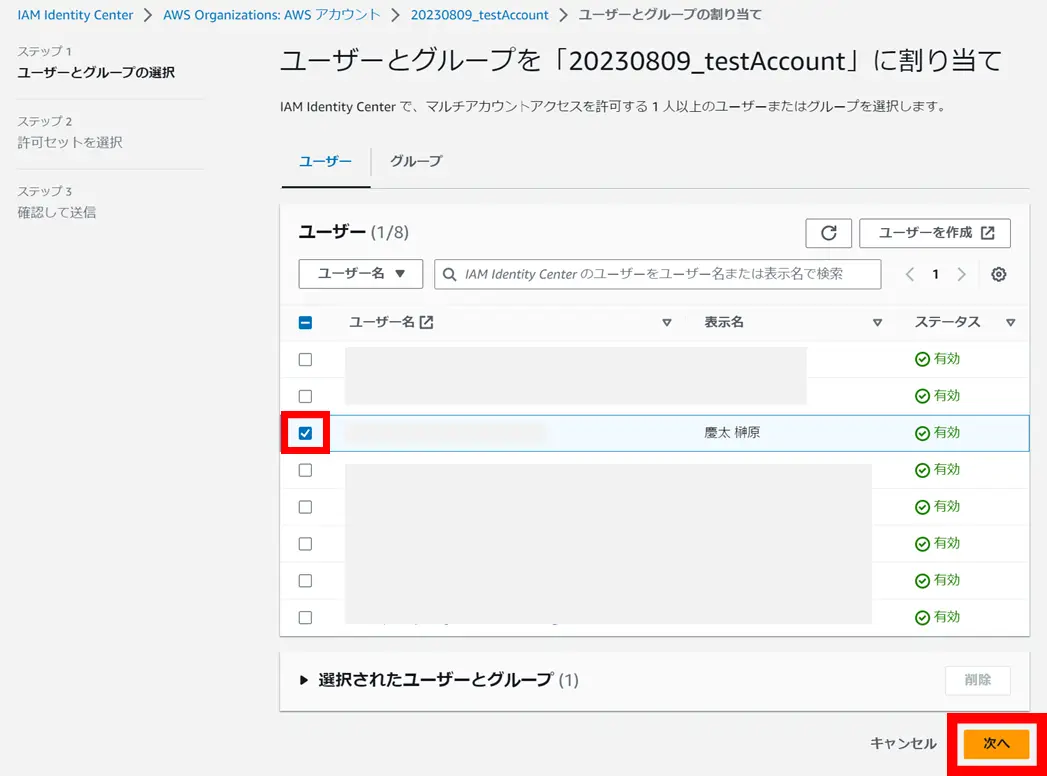

対象のユーザを選択したら「次へ」を押します。

先ほど作成した許可セットを選択して、「次へ」を選択します。

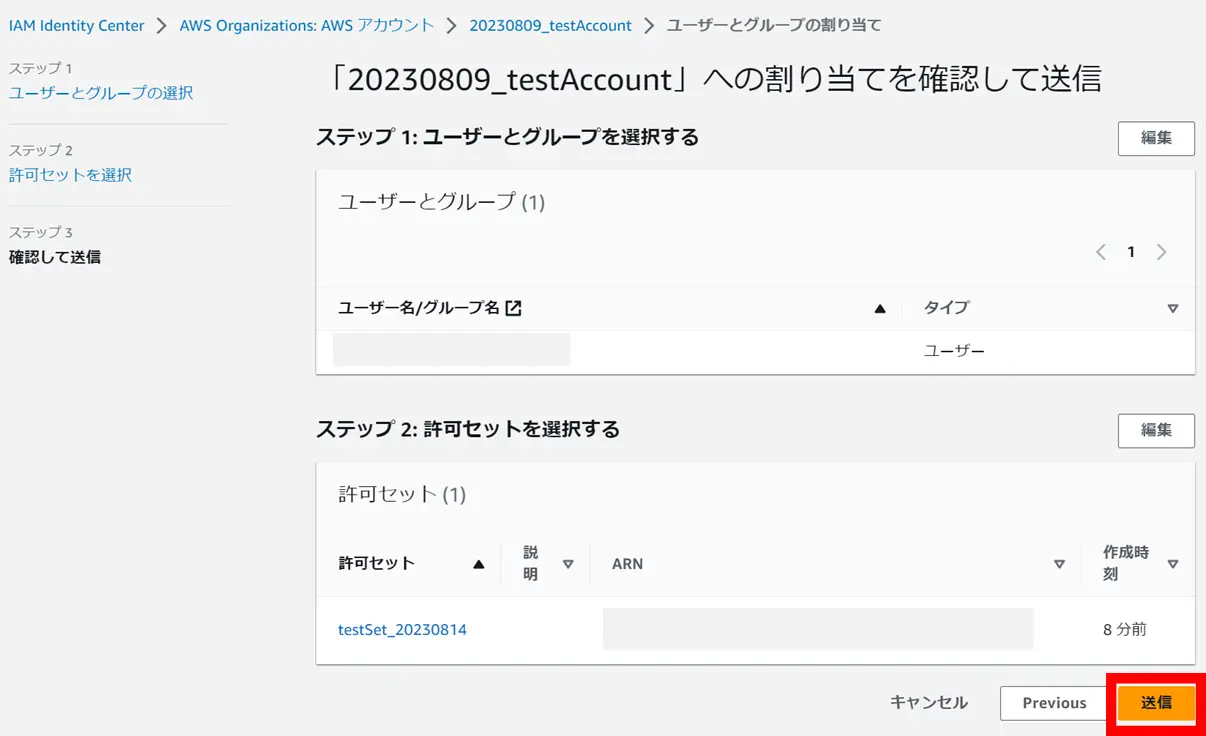

内容を確認して問題なければ「送信」を選択します。

しばらく待つと、許可セットのステータスが「プロビジョン済み」となります。

ここでメンバーアカウントを見てみると「AWSReservedSSO」ではじまるロールが自動で作成されていることが確認できます。

これでSSOでログインした際、許可セットに記載されたポリシーの権限で、メンバーアカウントにログイン可能となりました。この自動で作成されるIAMロール周りについて詳しく知りたい方はこちらからどうぞ。

➃ユーザがメンバーアカウントに入れるか確認

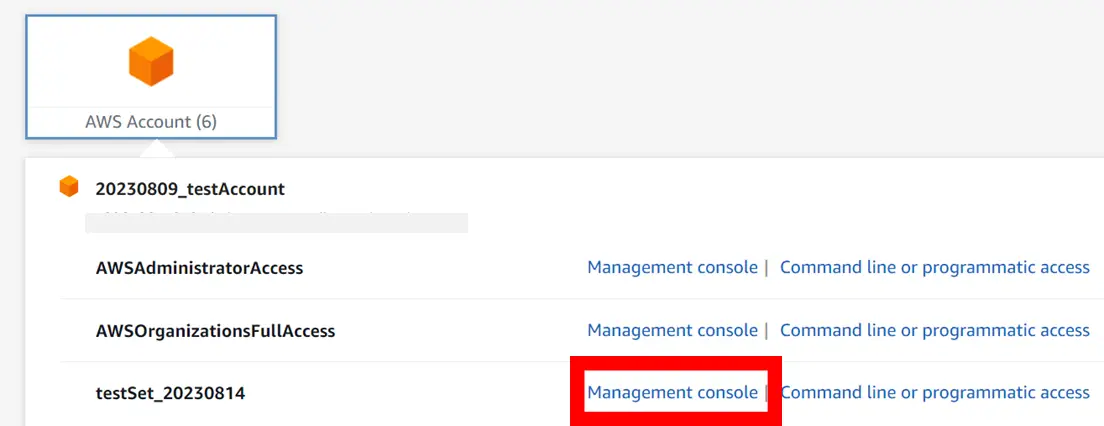

許可セットを与えたユーザでSSOの画面にログインします。

下記のように指定した許可セット名でログイン出来れば完了です。

最後に

今回はIAM Identity Center(AWS SSO)管理下のユーザにメンバーアカウントのリソース操作権限を与える手順について示しました。許可セットや認証部分等の細かい仕様は余裕があるとき記事にしたいです。ここまでお読みいただきありがとうございました。