目次

BeeXの榊原です。2024/2/20にAWSからNetwork Firewall(以下NFW)の新機能が発表されました。NFWは最近案件で触れることの多いサービスなので、さっそく触ってみました。

機能説明

発表内容は以下の通りです。

AWS Network Firewallで、自動化されたドメインリストとインサイトが提供されるようになりました。これは、ネットワークトラフィックの可視性を高め、ファイアウォールルールの設定を簡素化する機能です。この新しい機能は、過去 30 日間の HTTP および HTTPS トラフィックログを分析し、頻繁にアクセスされるドメインに関するインサイトを提供し、観察されたネットワークトラフィックパターンに基づいてルールをすばやく作成できるようにします。

この機能は、現在 AWS Network Firewall が利用可能なすべてのAWS リージョンでサポートされています。AWS Network Firewall で自動化されたドメインリストとインサイトを生成するのに追加費用はかかりません。

(自動翻訳。参考URL:AWS Network Firewall introduces automated domain lists and insights)

公式ドキュメントにも2025/2/19に「Reporting on network traffic in Network Firewall」が追加されていました。個人的にはこちらの記述の方が具体的で参考になりました。

30 日間につき、トラフィック タイプごとに最大 1 つのレポートを生成できます。たとえば、HTTP トラフィック レポートを正常に作成した場合、30 日が経過するまで別の HTTP トラフィック レポートを作成することはできません。また、HTTP トラフィックと HTTPS トラフィックの両方のメトリックを組み合わせたレポートを生成する場合、30 日が経過するまでどちらのトラフィック タイプに対しても別のレポートを作成することはできません。

レポートを生成すると、ファイアウォールによって監視された過去 30 日間のネットワーク トラフィックのスナップショットが作成されます。各レポートでは、特定のファイアウォールに関する次のメトリックに関する情報が提供されます。

・最も頻繁にアクセスされるドメイン

・観測された各ドメインへのアクセス試行回数

・観測された各ドメインに接続する一意のソースIPの数

・ドメインが最初にアクセスされた日時(過去 30 日間)

・ドメインが最後にアクセスされた日時(過去 30 日間)

・ドメインのトラフィックで使用されるプロトコル(HTTP または HTTPS)

(自動翻訳)

さっそく触ってみた

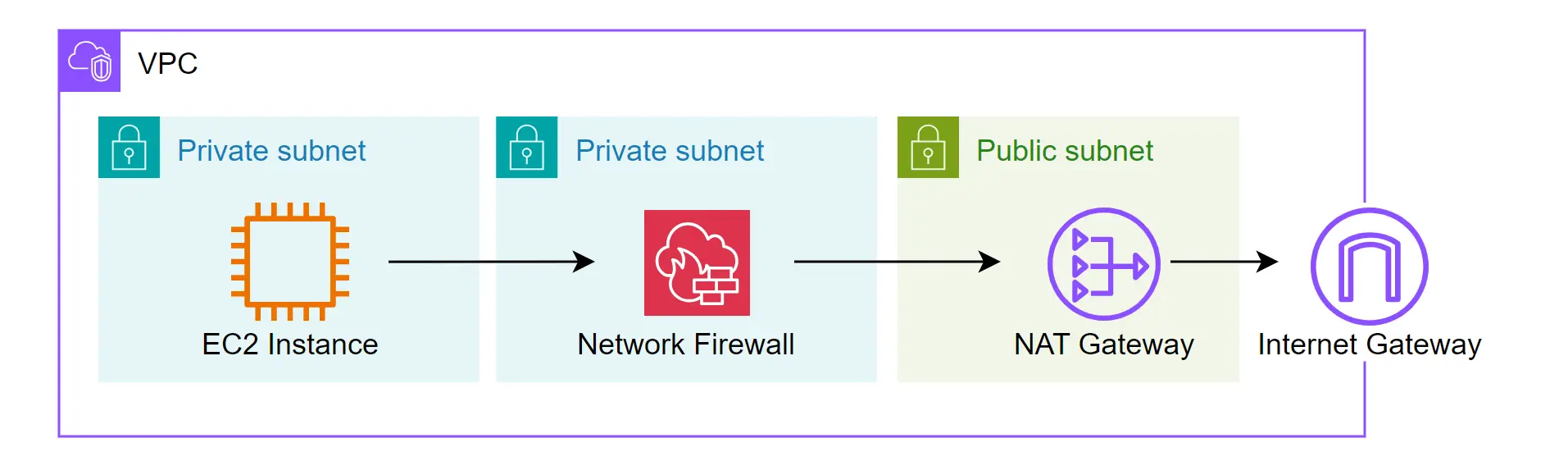

試した構成は以下の通りです。Network Firewallのルールは「.google.com」以外の通信は全てドロップするように設定しています。構築手順は本筋ではないので省略します。

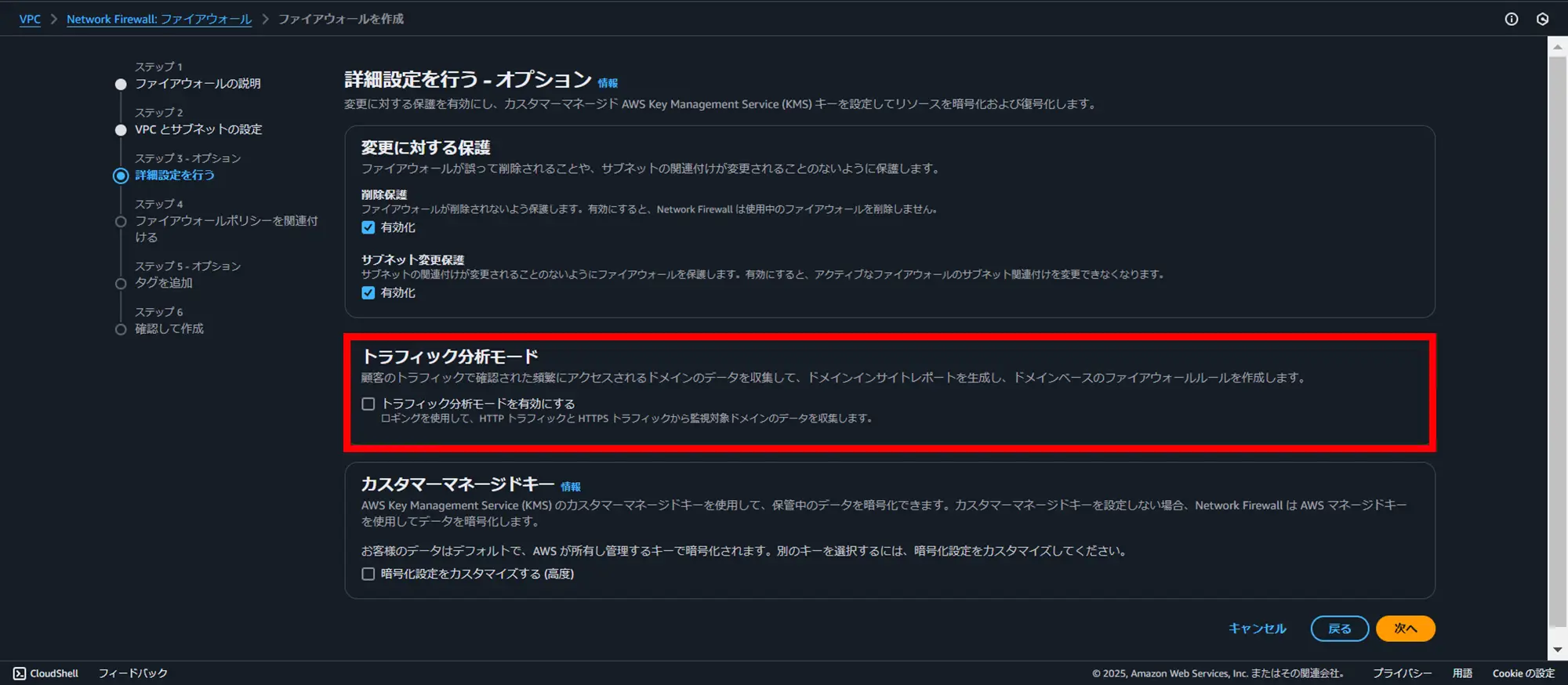

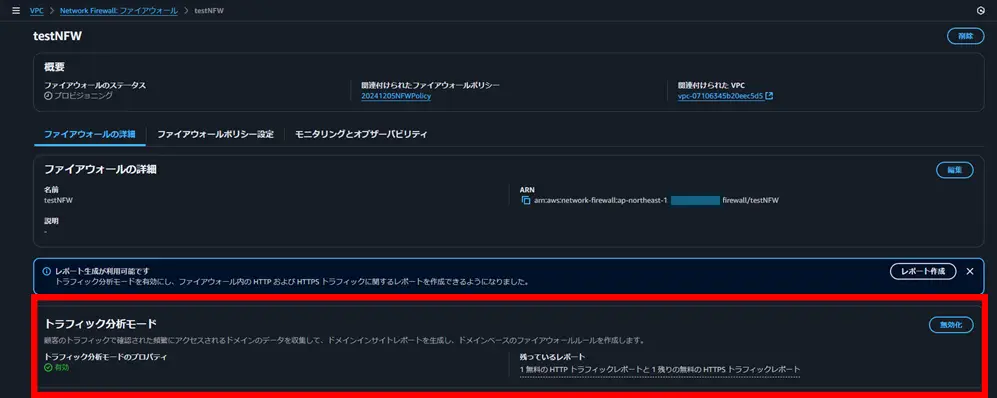

作成時、作成後のコンソール画面にもトラフィック分析モードの項目が追加されていました。

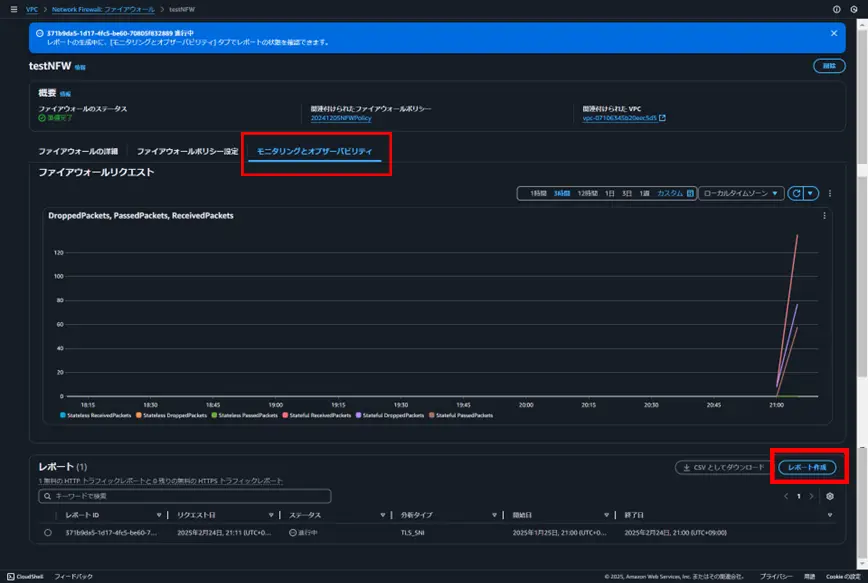

EC2からインターネットに向けてcurlコマンドを複数のサイトに向けて入力しました。その後、コンソール画面の「モニタリングとオブザーバビリティ」から「レポートを作成」を選択します。

EC2からインターネットに向けてcurlコマンドを複数のサイトに向けて入力しました。その後、コンソール画面の「モニタリングとオブザーバビリティ」から「レポートを作成」を選択します。

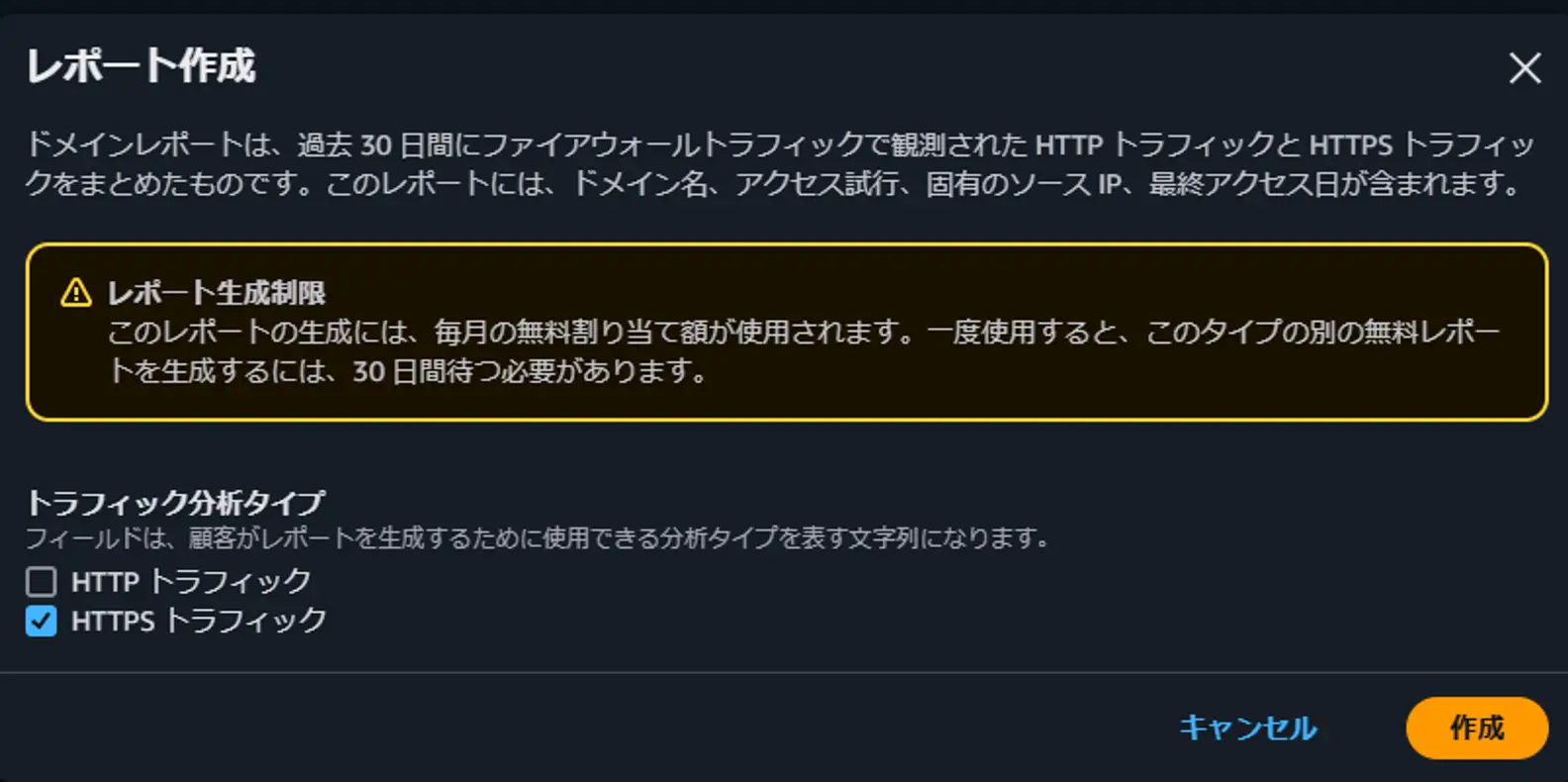

画面が切り替わりますので、取得したいトラフィックにチェックを入れて「作成」を選択します。

画面が切り替わりますので、取得したいトラフィックにチェックを入れて「作成」を選択します。

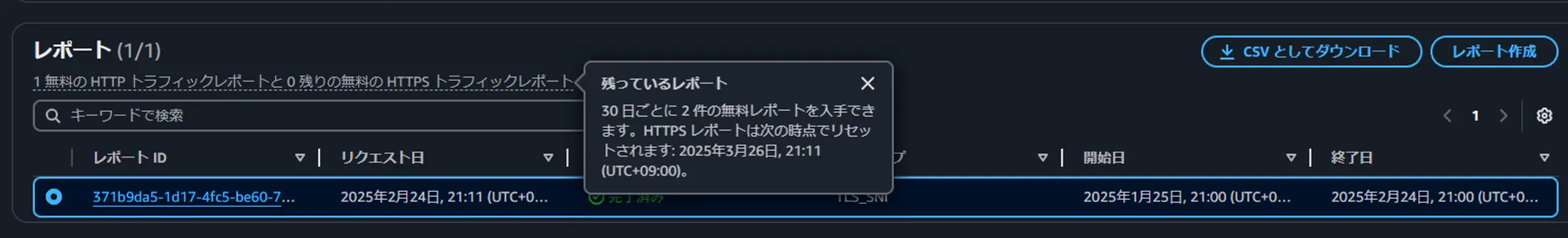

自分の場合、数分でレポートは作成されました。

早速中身を確認してみます。

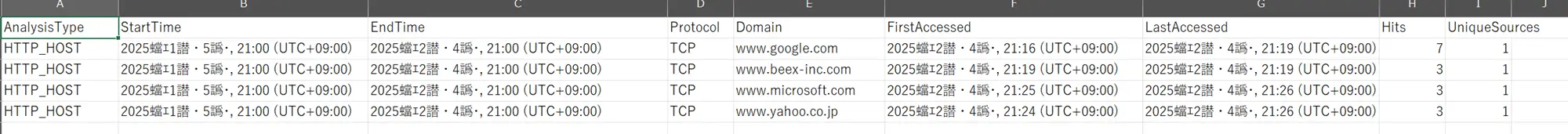

文字化けしていたので少し整形します。

文字化けしていたので少し整形します。

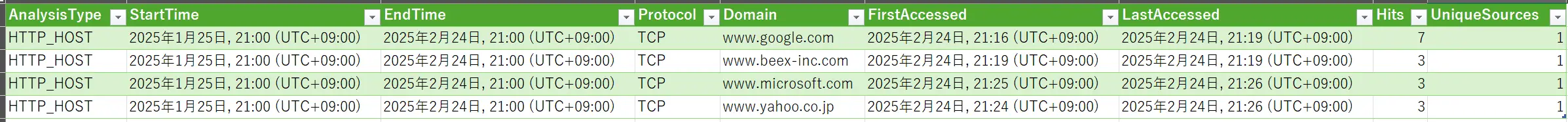

各ドメインに対してStartTimeからEndTimeの期間でどれだけアクセスがあったかが表示されました。(画像が小さくてすみません。)

感想

「集計期間が30日かつ1度作ったら30日作れない」という縛りはありますが、AWSにまだ慣れていない方にとっては、無料でドメイン毎にアクセス数がパッとわかる形でファイルが出力されるため、ありがたいアップデートに感じました。AWSに慣れていて、より柔軟な分析をしたい方は引き続きCloudWatch LogsやAthenaを使用することになるでしょう。CloudWatchLogsで分析したいけどどうすればいいかわからない場合は、過去に詳しく使い方を記事化しています。もしご興味があれば下のURLからご覧ください。

本記事は短いですが以上です。ここまでお読みいただきありがとうございました。