目次

しばらくやってなかったウォーキングを再開しました。那須です。

先日、Dome9 を使ったセキュリティ向上の話を書きました。

https://www.beex-inc.com/blog/security-using-dome9

Dome9 は主にセキュリティルールの遵守をサポートしたり、SG や IAM ユーザを知らないうちに変更されることを防いだりしてくれるサービスでした。

イメージとしては、そもそも守る対象に許可した通信以外は入らせない、といった考え方でしょうか。

実際にクラウド環境の運用に携わっている方にとっては嬉しいサービスだと思います。

一方で、万が一悪意ある第三者が運用中の環境に入ってきた時の想定はどうでしょうか?

脆弱性をついた攻撃はニュースでもよく見ますよね。

こういう場面を想定してセキュリティ向上をサポートしてくれるサービスが、今回ご紹介する Prisma Cloud です

何ができるのか?

実際に触ってみて特筆すべき内容は以下の 2 つかなと思います。

・コンプライアンス遵守支援

・OS やコンテナ環境の脆弱性診断

上記を中心に、どのように使えばいいのかを簡単にご紹介します。

セキュリティ基準に基づくチェック

ポリシーという形でセキュリティ基準が提供されています。

PCI-DSS, HIPAA, CIS Foundations, NIST 800-53, SOC等、多くのポリシーが提供されています。

また、ユーザが独自のポリシーを作成することもできるので、各組織のセキュリティ運用の形に沿って日々のチェックを行うことができますね。

それぞれのポリシーには、それを修復するための情報や自動修復のための CLI コマンドが含まれています。

一部のポリシーには自動修復機能がついていて、ポリシー違反を検知すると自動的に修復するようにすることができますので、気づかないうちにセキュリティルールを守らない設定がされてもすぐに元に戻すことができます。

多くの問題は、設定してはいけないものを設定してそこを悪用されて発生することが多いです。

なのでこのような自動修復の仕組みはセキュリティの運用担当の方にはありがたいものではないでしょうか。

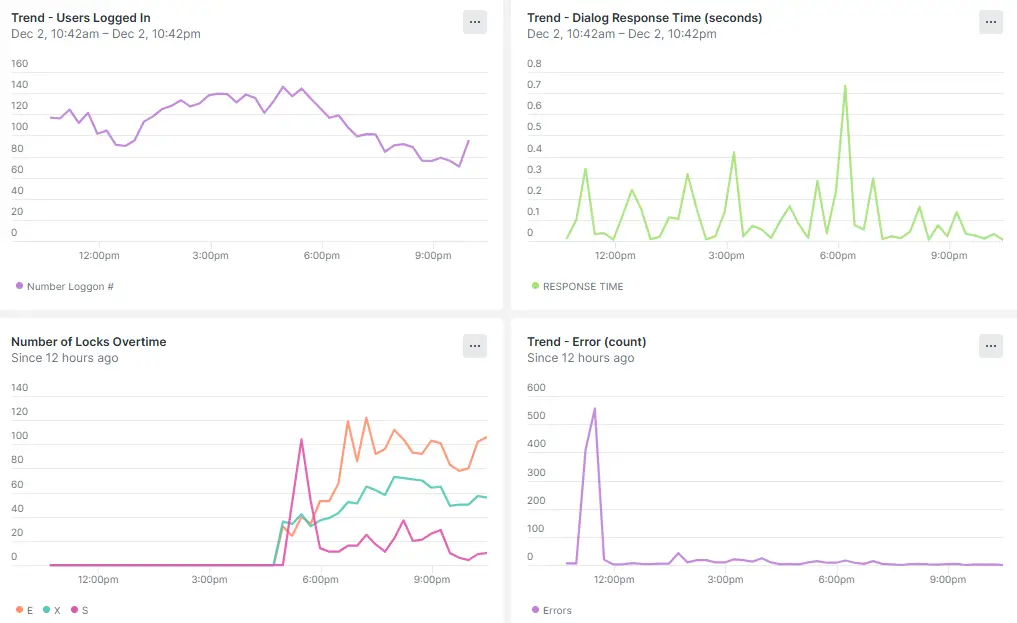

チェックした結果はダッシュボードとアラートの 2 つの画面で管理していくことになります。

OS やコンテナのチェック

続いて OS やコンテナ環境のチェックの話です。

コンテナ環境は手元にすぐに準備できる状態ではなかったので、ひとまず EC2 インスタンスを対象にやってみましょう。

OS 内部を見る必要があるのでエージェントを入れる形になります。

エージェントのインストール自体は、Prisma Cloud コンソールに記載の手順に従ってコマンド一発で完了です。

OS レベルのコンプライアンス適合チェック

エージェントと Prisma Cloud がつながると、このように OS レベルでのコンプライアンス適合状況をチェックできます。

まずはダッシュボードですね。

それぞれのチェック項目です。

この画面の例では、不要なサービスは停止させておくことが定義されていますね。

OS レベルの脆弱性チェック

続いて脆弱性チェックのダッシュボードです。

どの CVE について、何台の EC2 インスタンスがひっかかっているかを見ることができます。

こちらは EC2 インスタンスごとの脆弱性チェックの結果です。

2 つの CVE が表示されています。

この画面の例では、OS で yum update を実行してカーネルを更新したらアラートから消えました。

さすがに自動修復機能はありませんが、定期的にチェックするだけでも自分たちが使っている環境にどんなリスクが潜んでいるかがひと目でわかるので、以後のアクションにつながりますね。

まとめ

Prisma Cloud を使うことでどのように AWS 環境を安全に使うことができるのかをご紹介しました。

コンプライアンスチェックや脆弱性診断は、AWS サービスの Security Hub や Inspector でもできますが、マルチクラウドや多数のアカウントで運用していたりするとこのようなサービスがとても役立ちます。

また、Prisma Cloud はパロアルトネットワークス社のサービスですが、同社は他にも多数のセキュリティサービスを提供しています。

Prisma Cloud と別のセキュリティサービスを組み合わせることで、よりクラウド環境をセキュアな状態に保つことができますね。

この記事を読んで Prisma Cloud が気になった方はぜひ使ってみてください。

もし聞きたいことがあればお気軽に弊社にお問い合わせくださいませ。

- カテゴリー